防火墙的两种基本类型(了解防火墙类型)

游客 2024-09-01 16:54 分类:电脑知识 52

网络安全是当今社会的一个重要议题,防火墙作为保护网络安全的一种重要技术手段,具有不可忽视的作用。防火墙的类型多种多样,本文将介绍其中的两种基本类型,帮助读者更好地了解和选择合适的防火墙类型来保护自己的网络安全。

软件防火墙

1.软件防火墙的定义和作用

2.软件防火墙的工作原理和基本原则

3.为何选择软件防火墙来保护网络安全

4.软件防火墙的优点和局限性

5.软件防火墙的设置和配置方法

6.软件防火墙的常见问题及解决方法

硬件防火墙

1.硬件防火墙的定义和作用

2.硬件防火墙的工作原理和基本原则

3.为何选择硬件防火墙来保护网络安全

4.硬件防火墙的优点和局限性

5.硬件防火墙的选购和部署要点

6.硬件防火墙的升级和维护方法

软件防火墙与硬件防火墙的比较

1.软件防火墙与硬件防火墙的特点对比

2.软件防火墙与硬件防火墙的适用场景对比

3.软件防火墙与硬件防火墙的安全性对比

4.软件防火墙与硬件防火墙的性能对比

5.软件防火墙与硬件防火墙的成本对比

如何选择合适的防火墙类型

1.根据网络规模和需求选择防火墙类型

2.根据安全级别和风险评估选择防火墙类型

3.根据预算和资源情况选择防火墙类型

4.根据技术要求和可扩展性选择防火墙类型

通过本文的介绍,我们了解到软件防火墙和硬件防火墙是两种基本类型的防火墙,它们都有自己的特点和适用场景。选择合适的防火墙类型可以有效地保护网络安全,提高网络的防护能力。在选择防火墙类型时,需要考虑网络规模、安全需求、预算等多个因素,综合考虑选择最合适的防火墙类型才能更好地保护网络安全。

防火墙的两种基本类型及其特点

在网络安全领域,防火墙是一项重要的技术手段。防火墙能够保护网络系统免受恶意攻击和未授权访问。本文将介绍防火墙的两种基本类型以及它们的特点。

1.包过滤型防火墙的工作原理及特点

包过滤型防火墙是最早出现的一种防火墙类型,它基于网络数据包的特性进行过滤和控制。通过检查数据包的源地址、目标地址、协议类型等信息,包过滤型防火墙可以实现对数据包的访问控制。其特点是简单高效,具有良好的性能和可扩展性。

2.应用层防火墙的工作原理及特点

应用层防火墙是一种更加高级的防火墙类型,它能够深入到应用层协议进行检测和过滤。应用层防火墙不仅可以根据网络数据包的基本属性进行过滤,还能够对应用层协议的内容进行分析,识别和拦截恶意请求。其特点是功能强大,可以提供更细粒度的访问控制和保护。

3.包过滤型防火墙的优势与劣势

包过滤型防火墙的优势在于其简单高效的设计和实现方式,能够快速地过滤大量数据包。然而,由于其只关注网络数据包的基本属性,无法对应用层协议进行深入检测,容易被一些高级的攻击手段绕过。

4.应用层防火墙的优势与劣势

应用层防火墙相比于包过滤型防火墙具有更高级的功能,能够对应用层协议进行深入分析和拦截。它可以识别恶意请求、阻止未经授权的访问,并提供更细粒度的访问控制。然而,由于其需要深入分析数据包内容,因此在性能和可扩展性上可能存在一定的局限性。

5.包过滤型防火墙的应用场景

包过滤型防火墙适用于对网络流量进行简单过滤和控制的场景,比如对特定IP地址的访问进行限制,屏蔽一些已知的恶意IP地址等。

6.应用层防火墙的应用场景

应用层防火墙适用于对网络流量进行深度检测和过滤的场景,比如对HTTP请求进行检测,识别并阻止恶意的SQL注入攻击。

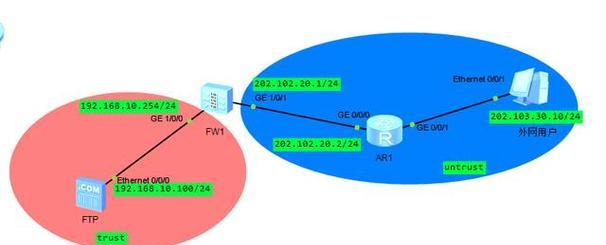

7.包过滤型防火墙的部署方式与配置要点

包过滤型防火墙可以通过在网络边界设备上进行配置实现,比如路由器、交换机等。在配置时,需要注意设置合理的访问控制规则,确保只有经过验证的数据包可以通过。

8.应用层防火墙的部署方式与配置要点

应用层防火墙通常部署在网络流量进入网络系统之前,可以作为一个单独的设备,也可以集成到其他设备中。在配置时,需要根据具体的应用层协议和安全需求进行相应的设置和策略制定。

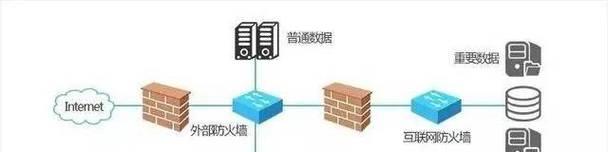

9.包过滤型防火墙与应用层防火墙的综合应用

包过滤型防火墙和应用层防火墙在实际应用中往往会结合使用,以实现更全面、更精确的网络安全保护。包过滤型防火墙可以作为应用层防火墙的辅助手段,用于对基本网络流量进行快速过滤,减轻应用层防火墙的压力。

10.防火墙的发展趋势与未来展望

随着网络攻击手段的不断演进,防火墙技术也在不断发展。未来,防火墙技术将更加注重对新型威胁的识别和拦截,提供更加智能化、自适应的防护能力。

结论:防火墙是网络安全中不可或缺的技术手段,其中包过滤型防火墙和应用层防火墙是两种基本类型。包过滤型防火墙简单高效,适用于简单的过滤和控制场景;应用层防火墙功能强大,适用于深度检测和精细访问控制场景。两者可以结合使用,实现更全面、更精确的网络安全保护。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 3561739510@qq.com 举报,一经查实,本站将立刻删除。!

- 最新文章

- 热门文章

-

- 手机贴膜后如何拍照更清晰?

- 如何将违法拍摄的照片安全传送到他人手机?传输过程中需注意哪些隐私问题?

- 电脑手表通话时声音如何打开?操作步骤是什么?

- 投影仪B1与B2型号之间有何区别?

- 电脑音响声音小且有杂音如何解决?

- 苹果拍投影仪变色怎么解决?投影效果如何调整?

- 电脑黑屏怎么关机重启?遇到黑屏应该怎么办?

- 使用siri拍照时如何显示手机型号?设置方法是什么?

- 新电脑无声音驱动解决方法是什么?

- 笔记本电脑如何查看电子课本?

- 苹果手机拍照出现黑影怎么处理?如何去除照片中的黑影?

- 投影仪如何连接点歌机?连接过程中遇到问题如何解决?

- 电脑配置如何查询?如何根据配置选择合适的电脑?

- 无线网卡故障如何排查?

- 哈趣投影仪频繁损坏的原因是什么?如何预防和维修?

- 热评文章

-

- 梁山108好汉的绰号有哪些?这些绰号背后的故事是什么?

- 网页QQ功能有哪些?如何使用网页QQ进行聊天?

- 鬼武者通关解说有哪些技巧?如何快速完成游戏?

- 恶梦模式解析物品攻略?如何高效获取游戏内稀有物品?

- 门客培养详细技巧攻略?如何有效提升门客能力?

- 哪些网络游戏陪伴玩家时间最长?如何选择适合自己的经典游戏?

- 中国手游发行商全球收入排行是怎样的?2023年最新数据有哪些变化?

- 彩色版主视觉图公开是什么?如何获取最新版主视觉图?

- 军神诸葛亮是谁?他的生平和成就有哪些?

- 镜常用连招教学怎么学?连招技巧有哪些常见问题?

- 如何提高机关枪的精准度?调整攻略有哪些常见问题?

- 中国棋牌游戏有哪些常见问题?如何解决?

- 探索深海类游戏介绍?有哪些特点和常见问题?

- 盖提亚怎么玩?游戏玩法介绍及常见问题解答?

- 好玩的网络游戏有哪些?如何选择适合自己的游戏?

- 热门tag

- 标签列表